ThinC-AUTH

Microsoft認定FIDO2セキュリティキー

FIDO認定のThinCログインとは、Ensurity社のThinC-AUTHを利用して、ワンタッチの指紋認証でパスワードを使わない安全で簡単なFIDO2方式によるクラウドログインのことです。

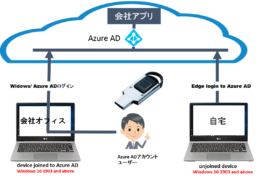

Azure ADアカウント Windows/Azure AD同時ログイン Azure AD joined

lIDO2認証でセキュリティは必須

ADを含むID連携でシームレスかつ安全にアプリにアクセス

ユーザー、位置、デバイス、データ、アプリ環境に基づくアクセス制御

ユーザーのアクセス方法も考慮したID保護でゼロトラスト

効率的な管理・監査と大規模なコンプライアンス

FIDO2認証でセキュリティを強化

ADを含むID連携でシームレスかつ安全にアプリにアクセス

ユーザー、位置、デバイス、データ、アプリ環境に基づくアクセス制御

ユーザーのアクセス方法も考慮したID保護でゼロトラスト

効率的な管理・監査と大規模なコンプライアンス

会社社員は1人1個のThinC-AUTHを配布する。

オフィスで会社Azure AD参加のパソコンでThinCを利用してWindowsログイン(実際はAzure ADに同時ログイン、会社アプリにもSSO)

自宅にはThinCを携帯し、自宅パソコンではThinCでEdge Browserから会社Azure ADと会社アプリにログイン

[特徴]

-

指紋認証とThinC-AUTHを併せた2要素認証のFIDO2国際標準準拠、マイクロソフト認定製品

-

パソコンのUSB端子外付けドングルで、パスワードなしの安全ログインで、クラウドアプリを安全に利用可能

-

指紋認証はThinC-AUTH内蔵のSE(セキュアエレメント)内で実行され、生体情報は外に出ないプライバシー保護

-

ユーザーごとにThinC-AUTHを所持し、自宅からも会社アプリに悪背う可能。紛失や盗難に対しても安全

-

法人向けパソコンでのWindows OS ログインで、Azure ADに同時ログイン可能

-

ID連携により、Microsoft、AWS、GoogleアプリへのSSO(シングルサインオン)可能

-

認証情報はThinC-AUTH内であるため、どの会社パソコンでも会社クラウドアプリを利用可能

-

自宅でも会社ThinC-AUTHを利用して、個人パソコンでもブラウザログインで会社クラウドアプリを利用可能

-

オンプレミスとのID連携したハイブリッド構成にも利用可能

-

オンプレミスにFIDO2認証導入のためのEnsurity社製FIDO2/IAMサーバーも別途販売

-

Windows Hello Businessと比較して高セキュリティ性をもつ次世代ユーザー認証

-

パソコンに生体情報をもつ顔認証に比べて安価で、高セキュリティ。

-

FIDO/U2Fの2段階認証、OTP認証にも同じThinC-AUTHで利用可能

-

個人アカウントでは、ブラウザからMicrosoftアカウントなどクラウドへのログインのユーザー認証に利用可能

Widows/Azure AD同時ログインの設定

Microsoftから2019年7月に発表されたThinC-AUTHによるパソコン端末起動時のWindowsログインとAzure Active Directory(AD)へのサインインを一挙に実行するThinCログインです。

企業向けセキュリティキーを利用するには、クラウド環境の設定が事前に必要となります。Azure AD内に企業用ドメイン、ユーザーの組織アカウント、パソコン端末をAzure AD参加(joined)などの設定が必要です。

会社でご利用のドメイン「contoso.com」や組織アカウントとは、Microsoft のクラウド サービス (Azure、Office 365、Intune など) をご利用いただく際のアカウントで、組織の管理者が、Azure AD 内に作成できます。組織アカウントは「職場または学校アカウント」とも呼ばれます。組織アカウントで Azure のサブスクリプションを作成することが可能です。

これらの前提条件の下で、

(1) ThinC-AUTHにユーザーの指紋とPINコードの登録

(2) ThinC-AUTHをAzure ADに登録

(3) 起動時にThinCログインしてAzure ADまたはID連携しているAzureなどに直接サインイン

ができます。

Edgeからのブラウザ・ログインの設定

Microsoft アカントを利用すると、最も重要なメンバー、コンテンツ、エンターテイメントにアクセスできます。

1 つのアカウントで Microsoft に関連するあらゆるものに接続できます。その上、サブスクリプションと注文履歴の把握、家族のデジタル ライフの整理、プライバシー設定とセキュリティ設定の更新、デバイスの状態と安全性の追跡、リワードの獲得を行うことができます。hinC-AUTHは、指紋認証に基づくFIDO2方式のパスワードなしで、Microsoft アカウントにログインできます。

外部FIDO Server

ThinCデバイスにThinC-Managerを利用して指紋登録を行った後は、ThinCデバイスはFIDO2モードになります。このモードを利用すると、パスワードなしのインターネットサービスにログインできるようになります。これを実現するためには、認証サーバーや端末クライアントにFIDO2によるログイン機構を予め搭載されている必要があります。Ensurity社はデモシステムとしてEnsurity社サーバーにFIDOサーバーを設定しています。

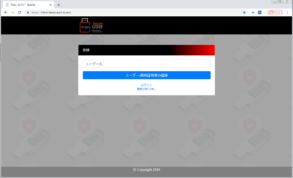

FIDO2ログインへの登録

ログインサイト(https://thinc-demo.acot-e.com)でログイン登録を行います。

-

ログイン登録のボタンを押します。

-

ユーザー名に自由に決めた名前を記入します。

-

登録指紋と同じ指紋データを要求しますので、それをセンサーの上に置いて指紋照合を実行します。指紋照合が成功すると、FIDO2ログイン登録が終了します。ログイン先のACOT社のサーバーに入ります。

FIDO2ログインへの登録

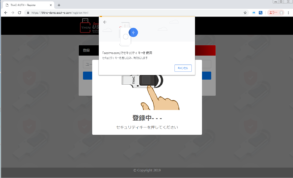

FIDO2ログインへの登録中 (指紋入力)

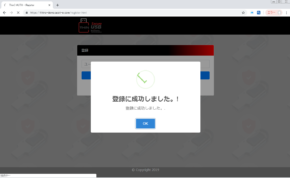

FIDO2ログインへの登録に成功

FIDO2ログインの登録の削除

ログインサイトでログイン登録の削除を行います。

-

ログイン登録のボタンを押します。

-

ユーザー名に登録で決めた名前を記入します。

-

ログイン登録の削除のボタンを押すと、ログイン登録が削除されます。

FIDO2ログイン登録取り消し

FIDO2ログイン登録取り消し

FIDO2ログイン

ログインサイト(https://thinc-demo.acot-e.com)でログインを行います。

-

ログインのボタンを押します。

-

ユーザー名にログイン登録で決めた名前を記入します。

-

登録指紋と同じ指紋データを要求しますので、それをセンサーの上に置いて指紋照合を実行します。指紋照合が成功すると、FIDO2ログイン登録が終了します。ログイン先のACOT社のサーバーに入ります。

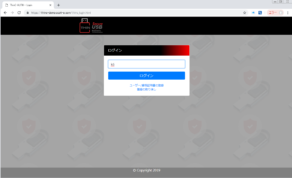

FIDO2ログイン

FIDO2ログイン中

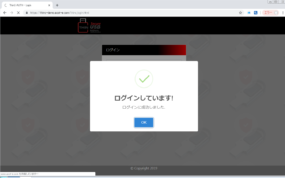

FIDO2ログイン成功

目標サイトにログイン

FIDO/U2Fモード

ThinCデバイスに指紋登録がされていない状態、登録されていた指紋をすべて消去した状態、工場出荷時または工場出荷時リセットされた状態は、トークンモードになります。FIDO/U2Fによる2段階認証には、このトークンモードでもログインできます。

このトークンモードから指紋登録のあるFIDO2モードへの変更は、指紋登録をデバイスに行うことで自動的にモード変更になります。

逆に、FIDO2モードからトークンモードへの変更は、ThinC-Managerにより登録されている指紋を消去することによって行えます。工場出荷時リセットでも同様です。

Googleアカウント 2段階認証画面 (パスワード入力前)

Googleアカウント 2段階認証

Googleアカウントへログイン